COMPROMISO 3 REDES

1. ¿Que es una red informática?

Una red informática es un conjunto de dispositivos interconectados entre sí a través de un medio, que intercambian información y comparten recursos. Básicamente, la comunicación dentro de una red informática es un proceso en el que existen dos roles bien definidos para los dispositivos conectados, emisor y receptor, que se van asumiendo y alternando en distintos instantes de tiempo.

Un router es un dispositivo de hardware que permite la interconexión de ordenadores en red.

Un router es un dispositivo de hardware que permite la interconexión de ordenadores en red.

5.PROTOCOLOS DE RED:

1. ¿Que es una red informática?

Una red informática es un conjunto de dispositivos interconectados entre sí a través de un medio, que intercambian información y comparten recursos. Básicamente, la comunicación dentro de una red informática es un proceso en el que existen dos roles bien definidos para los dispositivos conectados, emisor y receptor, que se van asumiendo y alternando en distintos instantes de tiempo.

2. ¿Como se clasifican las redes?

Entre los tipos de redes más importantes se encuentran:

- Personal Area Networks (PAN) o red de área personal

- Local Area Networks (LAN) o red de área local

- Metropolitan Area Networks (MAN) o red de área metropolitana

- Wide Area Networks (WAN) o red de área amplia

- Global Area Networks (GAN) o red de área global

3. Existen algunos tipos de clasificación de las redes, entre ellas están:

- REDES POR ALCANCE:abarca el área personal de un usuario. Ya sea por medios cableados o inalámbricos, conecta dispositivos tales como computadoras, smartphones, impresoras, scanner, y otros en un área de pocos metros de alcance, entregando a usuario conectividad con el mundo externo.

REDES POR TIPO DE CONEXIÓN: Cuando hablamos de Redes por Tipo de Conexión, el tipo de red varia dependiendo si la transmisión de datos es realizada por medios guiados como cable coaxial, fibra óptica o par de trenzado, o medios no guiados, como las ondas de radio, infrarrojos, microondas u otras transmisiones.

REDES POR RELACIÓN FUNCIONAL:CLASIFICACIÓN SEGÚN SU RELACIÓN FUNCIONAL. 1. Cliente-Servidor: es aquella red de comunicaciones en la que todos los clientes están conectados a un servidor, en el que se centralizan los diversos recursos y aplicaciones con que se cuenta; y que los pone a disposición de los clientes cada vez que estos son solicitados.

REDES POR TOPOLOGÍA:Una topología de red es la disposición de una red, incluyendo sus nodos y líneas de conexión. Hay dos formas de definir la geometría de la red: la topología física y la topología lógica (o de señal). ... En la topología de red en anillo, las estaciones de trabajo están conectadas en una configuración de bucle cerrado.

REDES POR DIRECCIONALIDAD:

En la direccionalidad de los datos, cuando un equipo actúa como emisor en forma unidireccional se llama Simplex, si la información es bidireccional pero solo un equipo transmite a la vez, es una redHalf-Duplex o Semi-Duplex, y si ambos equipos envían y reciben información simultáneamente hablamos de una red Full Duplex.

REDES POR GRADO DE AUTENTIFICACIÓN:

Red Por Grado de Autentificación

- Red Privada: una red privada se definiría como una red que puede usarla solo algunas personas y que están configuradas con clave de acceso personal.

- Red de acceso público: una red pública se define como una red que puede usar cualquier persona y no como las redes que están configuradas con clave de acceso personal. Es una red de computadoras interconectados, capaz de compartir información y que permite comunicar a usuarios sin importar su ubicación geográfica.

REDES POR SERVICIO Y FUNCIÓN:Por servicio o función. Una red comercial proporciona soporte e información para una empresa u organización con ánimo de lucro. ... Una red para el proceso de datos proporciona una interfaz para intercomunicar equipos que vayan a realizar una función de cómputo conjunta.

REDES POR GRADO DE DIFUSIÓN:Clasificación de redes por: Grado de difusión (Internet e Intranet) Una intranet es una red de computadoras privados que utiliza tecnología de redes para compartir dentro de una organización parte de sus sistemas de información y sistemas operacionales.

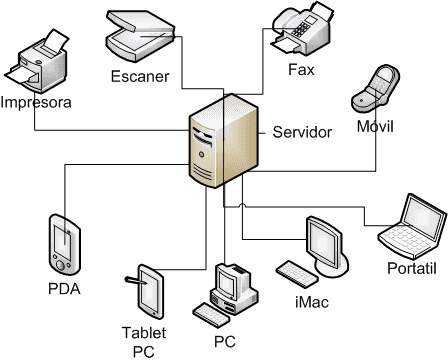

4. servidor:

- Definición Servidor (hardware): un servidor basado en hardware es una máquina física integrada en una red informática en la que, además del sistema operativo, funcionan uno o varios servidores basados en software. Una denominación alternativa para un servidor basado en hardware es "host" (término inglés para "anfitrión"). En principio, todo ordenador puede usarse como "host" con el correspondiente software para servidores.

- Definición Servidor (software): un servidor basado en software es un programa que ofrece un servicio especial que otros programas denominados clientes (clients) pueden usar a nivel local o a través de una red. El tipo de servicio depende del tipo de software del servidor. La base de la comunicación es el modelo cliente-servidor y, en lo que concierne al intercambio de datos, entran en acción los protocolos de transmisión específicos del servicio.

- ESTACIONES DE TRABAJO:

- Se puede diferenciar de la computadora de escritorio, debido que la estación de trabajo no necesita gabinete En informática una estación de trabajo es un computador de altas prestaciones destinado para trabajo técnico o científico.

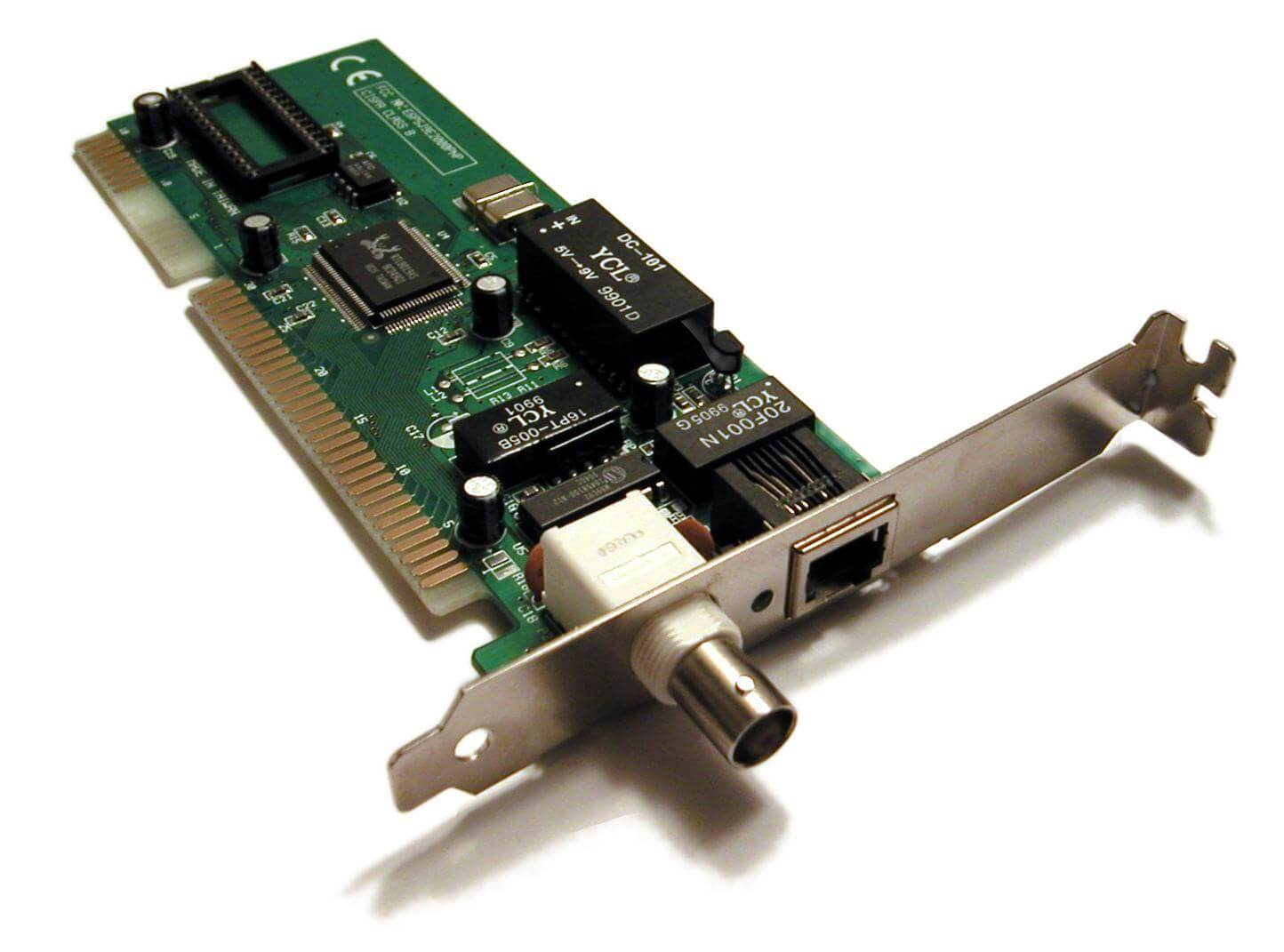

- TARJETA DE CONEXIÓN A LA RED:

- Se entiende por tarjeta de red al dispositivo que permite conectar diferentes aparatos entre sí y que a través de esa conexión les da la posibilidad de compartir y transferir datos e información de un aparato a otro. Usualmente, las tarjetas de red son utilizadas en la computación.

- REPETIDORES:

- En telecomunicaciones, el término repetidor tiene los siguientes significados normalizados: Un dispositivo analógico que amplifica una señal de entrada, independientemente de su naturaleza.

- HUBS:

Es el dispositivo de conexión más básico. Es un elemento de hardware que permite concentrar el tráfico de red que proviene de múltiples ordenadores y regenerar la señal. El concentrador es una entidad que cuenta con determinada cantidad de puertos. Su único objetivo es recuperar los datos binarios que ingresan a un puerto y enviarlos a los demás puertos. En este caso, una solicitud destinada a una determinada PC de la red será enviada a todas las PC de la red. Esto reduce de manera considerable el ancho de banda y ocasiona problemas de escucha en la red. Al igual que un repetidor, el concentrador funciona en el nivel 1 del modelo OSI. Es por ello que a veces se lo denomina repetidor multipuertos. No es más que una toma múltiple RJ45.

- SWITCH:

- Switch es un dispositivo que permite que la conexión de computadoras y periféricos a la red para que puedan comunicarse entre sí y con otras redes.

- ROUTERS:

Un router es un dispositivo de hardware que permite la interconexión de ordenadores en red.

Un router es un dispositivo de hardware que permite la interconexión de ordenadores en red.

FIREWALL:

Un firewall es un dispositivo de seguridad de la red que monitorea el tráfico de red -entrante y saliente- y decide si permite o bloquea tráfico específico en función de un conjunto definido de reglas de seguridad.

Los firewalls han constituido una primera línea de defensa en seguridad de la red durante más de 25 años. Establecen una barrera entre las redes internas protegidas y controladas en las que se puede confiar y redes externas que no son de confianza, como Internet.

CABLEADO:

Conjunto de los cables y de los terminales preparados para el montaje sobre la carrocería y la conexión a los terminales de la instalación eléctrica. Los cables, que tienen longitud, color y sección distintos según sea su función, están divididos en pequeños haces, protegidos por vainas según los recorridos establecidos para el montaje en la carrocería.

5.PROTOCOLOS DE RED:

Protocolos de red. Conjunto de normas standard que especifican el método para enviar y recibir datos entre varios ordenadores. Es una convención que controla o permite la conexión, comunicación, y transferencia de datos entre dos puntos finales.

Generalidades

En su forma más simple, un protocolo puede ser definido como las reglas que dominan la sintaxis, semántica y sincronización de la comunicación. Los protocolos pueden ser implementados por hardware, software, o una combinación de ambos.

Los protocolos son reglas de comunicación que permiten el flujo de información entre equipos que manejan lenguajes distintos, por ejemplo, dos computadores conectados en la misma red pero con protocolos diferentes no podrían comunicarse jamás, para ello, es necesario que ambas "hablen" el mismo idioma.

No existe un único protocolo de red, y es posible que en un mismo ordenador coexistan instalados varios protocolos, pues es posible que un ordenador pertenezca a redes distintas.

Esta variedad de protocolos puede suponer un riesgo de seguridad: cada protocolo de red que se instala en un sistema Windows queda disponible para todos los adaptadores de red existentes en el sistema, físicos (tarjetas de red o módem) o lógicos (adaptadores VPN). Si los dispositivos de red o protocolos no están correctamente configurados, se pude estar dando acceso no deseado a los recursos.

Si se necesita mas de un protocolo, es aconsejable deshabilitarlo en cada uno de los dispositivos de red que no vayan a hacer uso de él.

Seguridad de la red

Otro aspecto importante en cuanto a los protocolos es la seguridad. La conexiones de red implican una relación entre muchos ordenadores, por lo que es necesario un medio de comunicación ( Cables UTP, Cable_coaxial, Fibra óptica, etc), es igualmente importante manejar los datos que se envían y reciben desde la red, así como mostrar estos datos, por lo que normalmente los protocolos de red trabajan en conjunto encargándose de los aspectos parciales de la comunicación. Cada protocolo de red instalado en el sistema operativo quedará disponible para todos los adaptadores de red existentes, por los que si los dispositivos de red no están debidamente configurados se podría estar dando acceso no deseado a nuestros recursos. La regla de seguridad más simple es la de tener instalados solo los protocolos necesarios. De igual manera si necesita más de un protocolo, es igualmente aconsejable deshabilitarlo en cada uno de los dispositivos de red que no vayan a hacer uso de él.

PILAS PROTOCOLOS Y MODELOS OSI:

A finales de la década de los 70 la Organización Internacional para la Normalización (ISO) empezó a desarrollar un modelo conceptual para la conexión en red al que bautizó con el nombre de Open Systems Interconnection Reference Model o Modelo de Referencia de Interconexión de Sistemas Abiertos, el cual en los entornos de trabajo con redes se le conoce como Modelo ISO, ya para el año 1984 pasa a ser el estándar internacional para las comunicaciones en red al ofrecer un marco de trabajo conceptual que permitía explicar el modo en que los datos se desplazaban dentro de una red. El modelo OSI divide en siete capas el proceso de transmisión de la información entre equipos informáticos, donde cada capa se encarga de ejecutar una determinada parte del proceso global. Este entorno de trabajo estructurado en capas puede utilizarse para describir y explicar el conjunto de protocolos reales que es utilizado en la conexión de Sistemas. En realidad una pila de protocolos no es más que una jerarquía de protocolos que trabajan juntos para llevar a cabo la transmisión de los datos de forma exitosa entre los nodos de una red. Existe también la pila de protocolos OSI, denominada pila de protocolos OSI, quizás el desconocimiento de la existencia de este protocolo radique en que sistema operativos como como Novell NetWare o Windows NT no la soportan.

El modelo OSI abarca una serie de de eventos imprescindibles durante la comunicación de sistemas estos son:

El modo en que los datos se traducen a un formato apropiado para la arquitectura de red que se está utilizando. El modo en que los PC u otro tipo de dispositivos de la red se comunican. El modo en que los datos se transmiten entre los distintos dispositivos y la forma en que se resuelve la secuenciación y comprobación de errores. El modo en que el direccionamiento lógico de los paquetes pasa a convertirse en el direccionamiento físico que proporciona la red.

Las capas OSI

Las capas del modelo OSI describen el proceso de transmisión de los datos dentro de una Red. Aunque el modelo implica 7 capas el usuario final solo interactúa con dos de ellas: la primera capa, la capa Física, y la última capa, la capa de Aplicación.

La capa física abarca los aspectos físicos de la red (es decir, los cables, Hub y el resto de dispositivos que conforman el entorno físico de la red). La capa de aplicación proporciona la interfaz que utiliza el usuario en su Computadora para enviar mensajes de correo electrónico o ubicar un archivo en la red.

La siguiente figura muestra las 7 capas que conforman el modelo OSI. La enumeración descendente de la capas si se observa de arriba hacia abajo indican cada uno de los niveles por lo que pasa el paquete trasmitido hasta llegar al receptor destino.

En la mediada que los datos bajan por la pila de protocolos del computador emisor hasta llegar al cable físico y de hay pasar a subir por la pila de protocolos de la computadora receptora la comunicación entre ambas máquinas se produce entre capas complementarias.+

Protocolos de red más utilizados

NetBEUI:(Interfaz Ampliada de Usuario) Fue diseñado para ser utilizado con el protocolo NetBIOS. Opera en las capas de transporte y red del modelo OSI. Tiene como principal característica su sencillez y rapidez.

TCP/IP: Es el protocolo estándar para conexiones en redes corporativas. Las redes TCP/IP son ampliamente escalables, por lo que TCP/IP puede utilizarse tanto para redes pequeñas como grandes. Siendo un conjunto de protocolos encaminados pude ser ejecutado en distintas plataformas entre ellas los Sistemas operativos Windows, Unix, etc. Consta de un conjunto de protocolos “miembros” que forman la pila TCP/IP. La tabla 1 muestra la lista de los protocolos miembro de TCP/IP.

AppleTalk: A pesar de no ser considerado por muchos como un protocolo de red, también permite el intercambio de datos mediante routers. Con el NIC apropiado los pc Macintosh de Apple pueden conectarse a Redes Ethernet si cuentan con tarjetas EtherTalk u otro tipo de adaptadores. Este protocolo puede soportar arquitecturas Ethernet, Token Ring y FDDI. La tabla 3 muestra la lista de los protocolos miembro de AppleTalk.

6..

No hay comentarios.:

Publicar un comentario